Solution

Plusieurs domaines de sécurité

Une seule commande centrale

YS : :Desktop fournit aux équipes informatiques une interface unique pour

définir, déployer et gérer toutes les politiques de sécurité pour chaque domaines et terminal de votre parc

définir, déployer et gérer toutes les politiques de sécurité pour chaque domaines et terminal de votre parc

Gestion centralisée

Pourquoi le chiffrement au niveau matériel est important

Le chiffrement au niveau matériel isole le traitement cryptographique du système d'exploitation invité, réduisant ainsi l'exposition aux attaques et aux logiciels malveillants.

USB

VPN

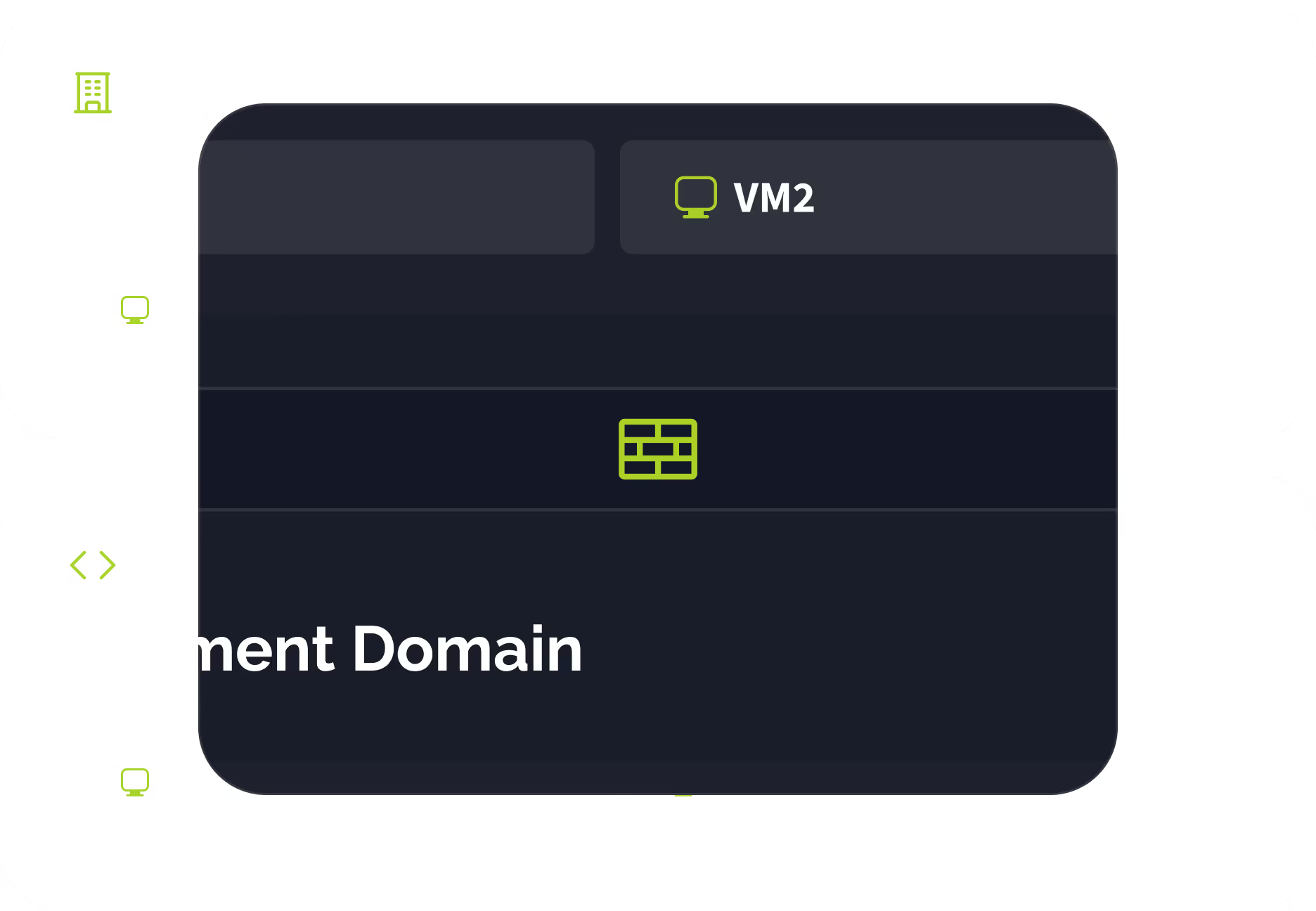

Domaine de développement

VM Linux

USB

VPN

VM Windows

USB

VPN

VM Linux

USB

VPN

Domaine d'audit

VM Windows

USB

VPN

Auth

VM Linux

USB

VPN

Auth

Autorisé

Bloqué

Obligatoire

Facultatif

Domaines de sécurité

Une isolation complète et intrinsèque

Chaque domaine de sécurité est une zone hermétique contenant une ou plusieurs machines virtuelles. Tout ce qui se trouve dans un domaine appartient exclusivement à ce domaine, sans exception, sans fuite

Vous avez le contrôle

Définissez des politiques granulaires adaptées à vos exigences de sécurité

Autorisations d'accès aux appareils

Gérez le stockage USB, les webcams, les lecteurs de cartes et bien d’autres périphériques grâce à un filtrage granulaire, même pour les appareils composites.

Règles d'accès au réseau

Réduisez les coûts matériels et réduisez les tickets de support IT liés à la multiplication des appareils.

Exigences pré‑authentification

Possibilité d’utiliser des codes de déverrouillage pour renforcer la protection cryptographique du domaine avec un secret défini par l’utilisateur.

Modes réseau

NAT ou Bridge, selon les besoins de votre architecture.