Installer une serrure, c'est une mesure de sécurité ; choisir précisemment le modèle à trois points pour répondre aux exigences de votre assureur, ça c'est de la conformité. Sécurité et conformité sont deux notions complémentaires, mais bien distinctes.

Pourtant, beaucoup d’organisations continuent de les confondre. Certaines pensent qu’il suffit de cocher les cases d’une liste de critères pour garantir la sécurité de leurs systèmes. Soit elles ont perdu de vue les véritables menaces, soit elles n’en saisissent pas pleinement la nature.

En cybersécurité, croire que la conformité équivaut à la sécurité, c’est comme envoyer ses soldats se battre sur un mauvais champ de bataille. Pendant ce temps, les attaquants organisés et bien équipés, profitent de cette confusion pour frapper là où on ne les attend pas, au mépris des règles. Pire encore : dans leur précipitation à suivre les ordres à la lettre, certaines organisations affaiblissent leurs propres défenses. Elles oublient les réalités du terrain, les besoins de leurs équipes, et finissent par offrir à l’ennemi un territoire plus vaste à conquérir où chaque erreur devient une opportunité.

Dans cet article, nous analyserons le multiposte de travail comme exemple révélateur : une pratique en apparence conforme, mais qui peut, en réalité, faciliter les intrusions. Nous explorerons aussi les alternatives émergentes pour une isolation sécurisée des environnements.

1. Pourquoi les entreprises se conforment

Au début du 20e siècle, le journaliste Upton Sinclair a révélé les horreurs de l'industrie de la transformation de la viande dans The Jungle, déclenchant une prise de conscience qui a mené à la création de la FDA. La réglementation a mis de l'ordre dans le chaos et rétabli la confiance des consommateurs

Un siècle plus tard, le RGPD a joué un rôle similaire en mettant fin au « Far West » des données personnelles. Avant son adoption, les entreprises manipulaient souvent ces données avec peu de transparence et encore moins de responsabilité. Désormais, les données ne sont plus une ressource exploitable sans limites : elles sont devenues un actif encadré, soumis à des principes stricts de confiance, de transparence et de respect des droits individuels. Le RGPD a professionnalisé leur gestion, imposant des règles claires et applicables à l’échelle mondiale.

A) Elles n'ont pas le choix (au nom de la confidentialité des données et de la protection des actifs critiques)

Des règlementations telle que NIS2, DORA ou encore le RGPD imposent des exigences strictes, dont la mise en application est obligatoire. En cas de non-conformité, les organisations ciblées font face à de graves conséquences : amendes, poursuites judiciaires, atteinte à la réputation et même restrictions opérationnelles. Pour les entreprises opérant dans des secteurs sensibles tels que la banque-finance ou dans les infrastructures critiques, les enjeux sont encore plus élevés.

En informatique, les principales réglementations garantissent la protection de la vie privée des citoyens, celle des infrastructures critiques ainsi que la continuité des services essentiels. Leur portée peut être internationale, nationale ou sectorielle.

Par exemple, le RGPD est rapidement devenu une référence mondiale pour la protection des données des utilsateurs. Outre-Rhin le BSI Act allemand, en vigueur depuis 2009, cible les opérateurs d'infrastructures critiques dans dix secteurs ainsi que les entreprises d'intérêt public (ex: les fabricants de composants de défense). Les amendes pour non-respect peuvent atteindre 20 millions d’euros.

Enfin, dans le secteur financier, la loi sur la résilience opérationnelle numérique (DORA) impose des mesures telles que des environnements de reprise isolés pour les tests de résilience, les analyses forensics et la restauration des données, garantissant ainsi que les systèmes critiques peuvent résister aux perturbations et s'en remettre.

Ces cadres obligent les organisations manipulant des données sensibles ou des systèmes critiques à adopter des mesures de sécurité et de résilience solides. Ici, la conformité n’est pas une option : elle est essentielle pour inspirer confiance, assurer la continuité des activités et accéder aux marchés.

Pour beaucoup, elle dépasse parfois le simple cadre légal et devient une opportunité stratégique.

B) Parce que cela fait partie de leur stratégie commerciale

Pour de nombreuses organisations, la conformité devient un levier stratégique pour renforcer la confiance et se démarquer de la concurrence. Les entreprises obtiennent souvent des certifications et adoptent des cadres normatifs afin de prouver leur engagement en matière de sécurité et rassurer leurs clients, partenaires et investisseurs.

Une certification est une validation officielle par un tiers attestant qu’une organisation respecte des normes spécifiques. Un cadre normatif, en revanche, fournit des lignes directrices structurées pour aider les organisations à gérer les risques et se conformer aux réglementations. L’un comme l’autre envoient un signal fort de fiabilité et de professionnalisme sur un marché de plus en plus sensible aux risques.

Ces mesures positionnent la conformité non pas comme une contrainte, mais comme une base de confiance et un catalyseur de croissance.

Ces outils ne se limitent pas à des cases à cocher : ils constituent de véritables différenciateurs stratégiques. Par exemple, un fournisseur de cloud souhaitant opérer en France pourrait obtenir la certification SecNumCloud pour répondre aux préoccupations liées à la souveraineté des données. De même, la certification allemande BSZ offre une reconnaissance européenne, puisqu’elle est reconnue à la fois par la France et l’Allemagne ; un atout majeur pour les prestataires ciblant une clientèle transfrontalière.

2. Diviser pour mieux régner : pourquoi la séparation est importante en matière de cybersécurité

Le principe « diviser pour mieux régner » s'applique parfaitement à la cybersécurité. L'isolation des environnements est la pierre angulaire de la protection des données. Elle aide les entreprises à gérer les risques de manière plus efficace, en particulier en cas de fuites ou de violations.

Des directives européennes et nationales, publiées par des acteurs majeurs telles que ANSSI, présente la séparation du système comme une mesure de sécurité essentielle. A l'échelle européenne, NIS2 recommande d'isoler les systèmes de production des environnements de développement et de sauvegarde, et de séparer les réseaux administratifs des réseaux opérationnels. Au niveau national,

Outre Rhin, le BSI impose la segmentation du réseau et l'isolation des composants critiques. L'ANSSI, elle, préconise la mise en place de deux systèmes d'information distincts (R52) : l'un pour les activités opérationnelles et l'autre pour les tâches sensibles.

Enfin, de l'autre côté de la Manche, Telecommunications Security Code of Practice britannique fournit des conseils détaillés sur la segmentation du réseau, l'isolation des éléments critiques et la gestion sécurisée des points d'accès.

Si le principe de séparation est pertinent, sa mise en œuvre est généralement compliquée.

A) La désillusion du multiposte de travail : faire preuve de plus de sécurité et de conformité

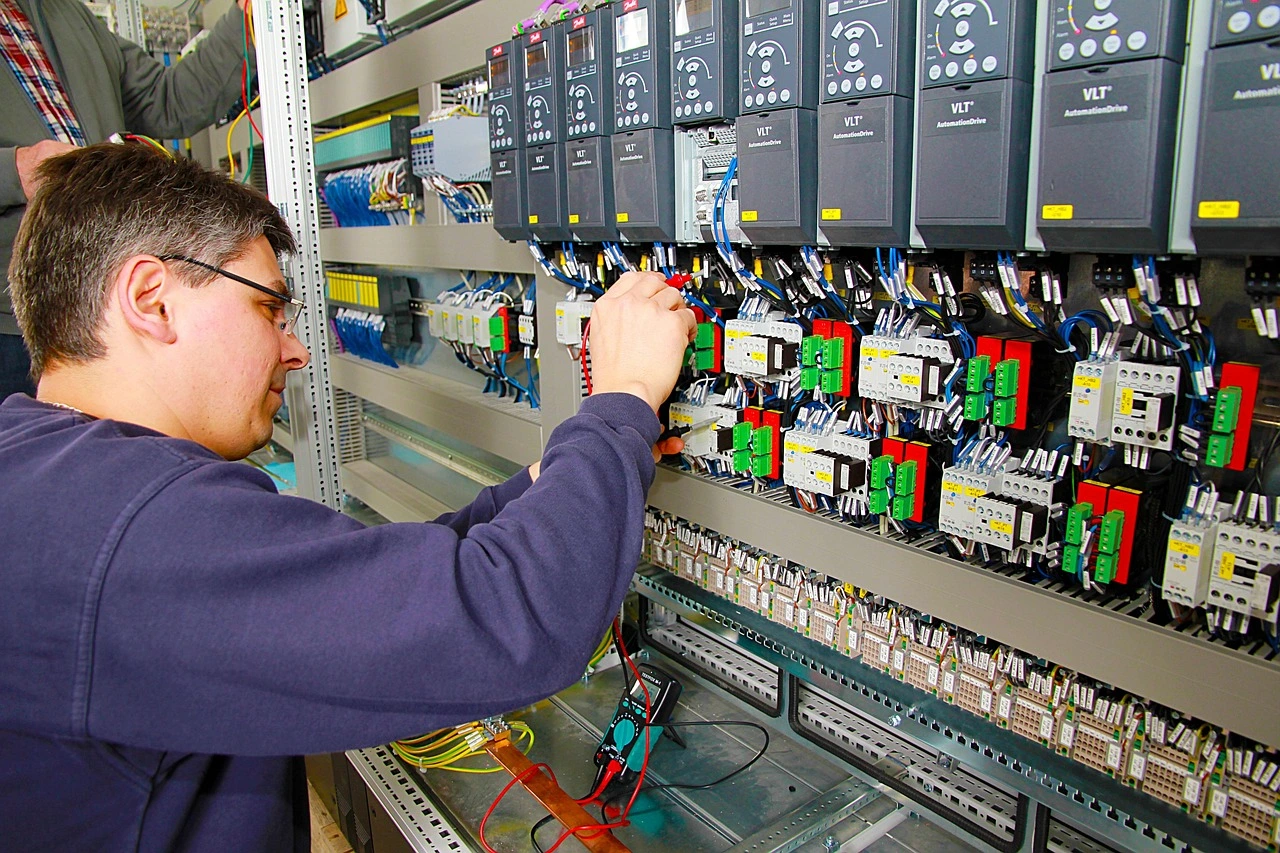

La séparation physique des postes de travail est souvent considérées comme un règle sacrée en matière de séparation des environnements. Chaque poste est une forteresse, alignée sur les politiques de sécurité d'une organisation spécifique. Bien qu'elle assure la conformité, cette configuration a un coût.

Dans la pratique, cela signifie que certains utilisateurs jonglent avec plusieurs PC : une pour leur employeur, une autre pour un client et parfois une troisième pour un usage personnel. Pour ceux qui gèrent plusieurs clients simultanément, le nombre d'appareils peut rapidement augmenter, atteignant parfois jusqu'à sept postes. Cette configuration entre en conflit avec les environnements de travail modernes et introduit de nouvelles contraintes.

Les déplacements professionnels deviennent un défi logistique. Les PC sont empilés dans de lourds sacs à dos, transportés de l'aéroport au bureau. Sur le lieu de travail, les bureaux disparaissent sous les écrans et claviers. Chaque machine représente un périmètre de confiance différent.

La séparation physique est souvent à l'origine de cette prolifération, en particulier pour les administrateurs, les développeurs et les consultants.

Pour remédier à ces limites, de nombreuses entreprises se tournent vers la virtualisation. Ils ont misé sur l'infrastructure de bureau virtuel (VDI), dans l'espoir d'un contrôle centralisé et d'un accès simplifié. Mais sa promesse s'est accompagnée de compromis.

B) La promesse (non tenue) de la virtualisation

Au début des années 2000, la virtualisation a suscité de grands espoirs. Les collaborateurs y ont vu un moyen de gagner en flexibilité sans compromettre la sécurité, tandis que les entreprises y ont vu une solution de réduction des coûts. Et aujourd'hui encore de nombreuses structures misent sur le VDI, s'attendant à un contrôle centralisé et à une dépendance matérielle réduite.

Mais la réalité n'a pas été à la hauteur des attentes.

Les coûts cachés (licences, maintenance, support) se sont rapidement accumulés. Les performances étaient instables, souvent limitées par la bande passante et la fiabilité du réseau. Les déploiements VDI se sont révélés complexes et l'expérience utilisateur a souvent été décevante. Au lieu de responsabiliser les utilisateurs, la virtualisation a introduit de nouvelles contraintes.

Des solutions telles que le DaaS, hébergées dans le locataire cloud du client, ont encore réduit l'autonomie. Le RDS présentait ses propres limites : latence, problèmes de compatibilité et faible réactivité.

Tout comme le multidesktop, la virtualisation aussi a déçu les utilisateurs finaux.

Le cœur du problème réside dans la technologie elle-même. La stack qui alimente les infrastructures de postes de travail virtualisés (VDI) date d’il y a près de 50 ans. Conçue à l’origine pour les centres de données, elle n’a pas été pensée pour les postes de travail. Malgré le soutien des grands acteurs du secteur, elle présente des failles critiques, notamment en matière de cybersécurité et de performance.

Au lieu de combler l'écart entre facilité d'utilisation et sécurité, le VDI l'élargit souvent. Le VDI ne résout pas ces problèmes, elle les amplifie.

3) Les revers de la mise en conformité : quelle conséquence business ?

Bien qu'essentielle, la mise en conformité se fait généralement au détriment du confort, de l'efficacité et de la sécurité, lorsque la stratégie n'est pas correctement définie. La conformité seule ne constitue pas un socle solide pour la sécurité d'une structure.

A) Pourquoi les approches traditionnelles échouent

Plus de systèmes signifie plus d'angles morts et de coûts opérationnels. Pourtant, la solution la plus recommandée, la séparation physique des environnements, multiplie les postes de travail et le matériel. Elle étend, de fait, la surface d'attaque. Son alternative la plus populaire, le VDI, offre généralement de performances limitées en raison de sa dépendance à la qualité du réseau. Cette frustration pousse les utilisateurs à contourner les contrôles grâce à des solutions alternatives, qu'ils jugent plus pratiques. Elle contraint parfois les équipes IT à accorder des droits d'admins aux développeurs, créant ainsi des angles morts dans l'écosystème.

Des cadres européens tels que les directives de l'ANSSI ou la Loi allemande sur la sécurité informatique (IT SiG) consacrent avant tout un principe : les actifs sensibles doivent vivre dans des environnements isolés. Les approches traditionnelles, coûteuses, détournent les budgets de l'innovation et négligent l'expérience utilisateur. Ce faisant, le multidesktop et le VDI ont beau cocher les cases de la conformité ; leurs contreparties (maintenance complexe et moindre contrôle des environnements) ralentissent la croissance de l'entreprise en détournant les ressources consacrées à l'innovation.

B) Le chaînon manquant : la séparation logique du matériel

Une nouvelle solution redéfinit la façon dont les entreprises envisagent les environnements sécurisés : séparation logique du matériel.

Contrairement à la virtualisation, qui ne fait qu'imiter l'isolation, la séparation logique permet de segmenter les environnements au niveau du système d'exploitation (OS). Plusieurs environnements peuvent ainsi fonctionner sur le même appareil physique sans partager la mémoire, les données ou les ressources système. Le résultat ? Des performances natives, une sécurité sans compromis et aucune nécessité de modifier les environnements existants.

Cette approche n'est plus théorique. Grâce à la récente standardisation du matériel, finalisée au cours des trois dernières années, elle est désormais applicable à grande échelle. Elle permet de créer des espaces de travail sécurisés et performants sur un seul PC. Imaginez un employé accédant à un espace personnel sur son ordinateur portable professionnel sans mettre en danger les données sensibles de l’entreprise.

La séparation logique ne constitue pas une amélioration progressive par rapport à la virtualisation. C'est un changement de paradigme. Elle offre des performance quasi-native, une sécurité renforcée tout en facilitant la mise en conformité.

Bref, c'est le chaînon manquant entre flexibilité, facilité d'utilisation et sécurité. Elle concrétise enfin ce que les solutions de virtualisation traditionnelles promettaient sans jamais y parvenir.

Moins de postes de travail : l'heure de la sécurité sans concessions

La cybersécurité a longtemps été façonnée par un état d'esprit binaire : isoler pour protéger, multiplier pour se conformer. Mais à mesure que le paysage se transforme, les stratégies des organisations évoluent. Si le Multidesktop est né d'un besoin en matière de sécurité, il est désormais le symbole d'un système qui n'a pas réussi à protéger les utilisateurs sans compromis.

Chez KERYS Software, nous pensons que le véritable progrès ne consiste pas à ajouter de nouvelles machines ou couches, mais à repenser les fondements de la manière dont nous séparons et sécurisons les environnements numériques.

La séparation logique offre une nouvelle voie : une solution sécurisée sans compromis sur ni sur les performances ni l'expérience utilisateur, et favorisant la conformité. Il ne s'agit pas simplement d'une innovation technique : c'est un changement de philosophie. Et nous y croyons, tout comme l'ANSSI. En 2021, l'agence française de cybersécurité a envisagé ce nouveau paradigme dans son Recommandations pour l'architecture des systèmes d'information sensibles ou à distribution restreinte (52--). Nous avons transformé ce qui n'était alors qu'un concept théorique en une solution pratique. Mieux encore, YS::Desktop réconcilie enfin sécurité et l'expérience utilisateur, tout en offrant des performances élevées.

Est-ce que cela semble trop beau pour être vrai ? Laissez-nous vous montrer la façon dont nous les concilions.