Des États-Unis à l’Australie, les cyberattaques ciblant le secteur énergétique ont connu une explosion sans précédent. En Europe, ces incidents ont doublé entre 2020 et 2022, une tendance qui ne devrait pas s’inverser dans un contexte de tensions géopolitiques croissantes. L’électricité, nerf vital des sociétés modernes, alimente tout : foyers, entreprises, hôpitaux et infrastructures de défense nationale. Pourtant, ce secteur stratégique est devenu un géant aux pieds d’argile. Si l’intégration des technologies IT dans des environnements autrefois isolés a amélioré l’efficacité de la gestion de la demande, elle a aussi exposé des systèmes hérités, obsolètes, à des menaces inédites. Toute perturbation peut déclencher des effets en cascade sur les économies et les sociétés, faisant du secteur de l’énergie une cible de choix dans le climat géopolitique actuel.

Au cœur de cet écosystème complexe et interconnecté, les attaquants délaissent souvent les techniques sophistiquées. Leur stratégie ? Exploiter méthodiquement les vulnérabilités, en observant patiemment leur cible avant de frapper au moment opportun. Cet article explore les angles morts du secteur énergétique, les causes du désalignement entre OT et IT en matière de sécurité, ainsi que les solutions émergentes pour combler ce fossé.

(Pour une analyse conceptuelle des enjeux de la surface d’attaque, risques liés aux accès distants et défis culturels reportez-vous à l’article introductif qui précède ce texte.)

La discrète transformation de la fée Électricité

Une plus grande diversité de sources d’énergie sur le réseau

Le réseau électrique connaît une transformation profonde, bousculé par la diversification croissante des sources d’énergie. Autrefois, l’électricité suivait un trajet centralisé et prévisible. De grands générateurs alimentaient le réseau de manière unidirectionnelle, les opérateurs s’appuyaient sur une télémétrie analogique limitée, et les évolutions étaient suffisamment progressives pour être gérées par une planification routinière. Cette stabilité a volé en éclats. L’essor des ressources énergétiques distribuées (DER), comme les panneaux solaires et les éoliennes, a bouleversé le modèle traditionnel en introduisant de la variabilité et en multipliant les sites de production, plus petits et décentralisés.

Pour maintenir la stabilité d’un système aussi dynamique, les réseaux de communication, autrefois réservés à des signaux opérationnels sporadiques, transportent désormais une télémétrie dense, des instructions de contrôle à distance et des mises à jour logicielles entre les sites de production, les postes électriques, les centres de contrôle et le cloud. Cette interconnectivité permet une réactivité en temps réel face à la demande. Pourtant, cet écosystème élargi et de plus en plus numérique a révélé de nouvelles failles : en 2024, plusieurs groupes de hacktivistes ont revendiqué des attaques contre des installations renouvelables de petite taille, exploitant souvent des interfaces de gestion exposées sur Internet et protégées par des identifiants par défaut ou des mots de passe simplistes.

Les enjeux sont particulièrement critiques en Europe, où l’interconnexion est la norme plutôt que l’exception. Si l’efficacité et l’équilibrage du réseau s’améliorent lorsque l’énergie et les données franchissent les frontières, l’exposition aux risques augmente pour les mêmes raisons. À mesure que le réseau s’étend, les dépendances et les points d’entrée se multiplient. Et les attaquants cherchant à déstabiliser le système ciblent les maillons les plus stratégiques de cet écosystème complexe et interconnecté : les postes électriques.

Les postes électriques : cibles critiques et vulnérables

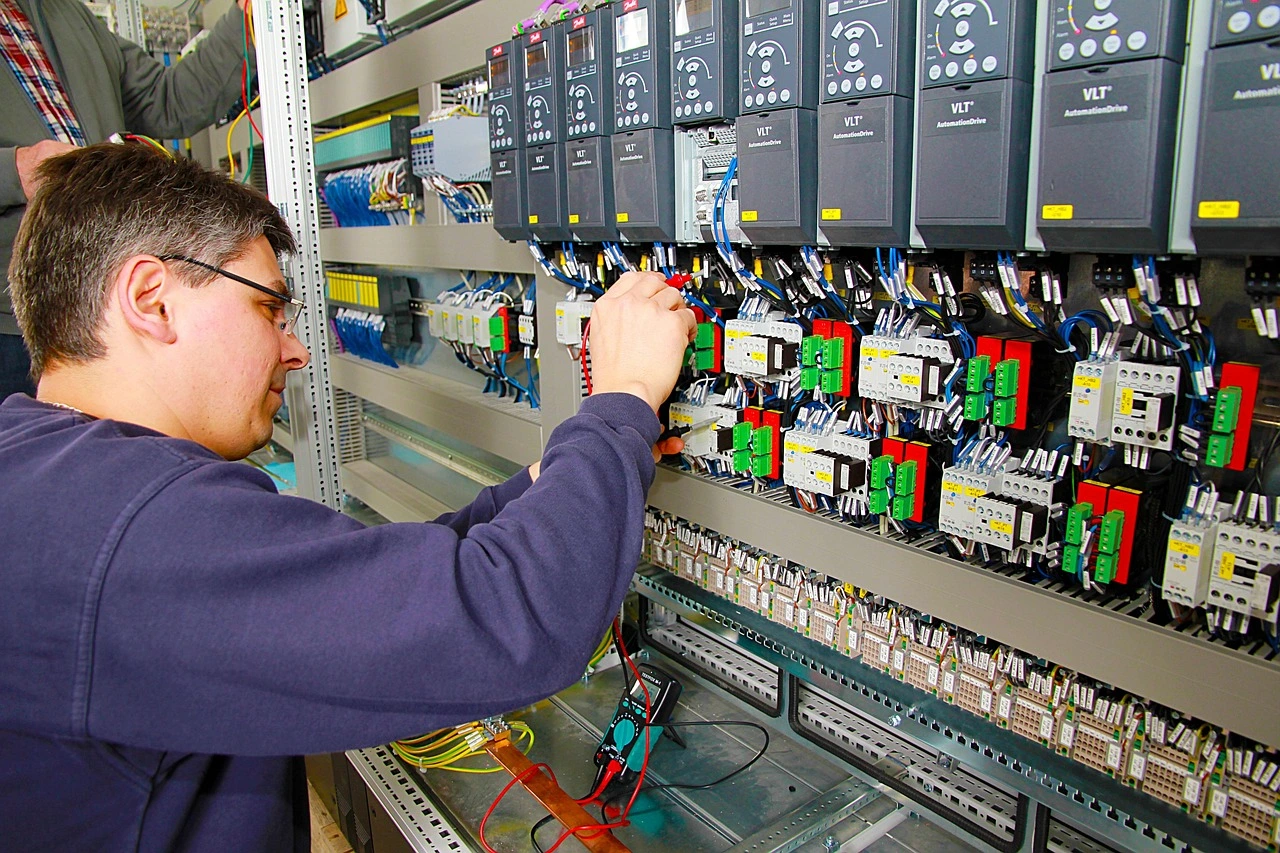

Dans un réseau électrique hautement interconnecté, les postes électriques jouent le rôle de chefs d’orchestre, coordonnant un vaste écosystème d’équipements. C’est là que la magie de la fée se mesure, s’achemine et se défend. Chaque nouvel appareil, chaque chemin de données et chaque session à distance représente une surface d'attaque potentielle. Les postes électriques concentrent des fonctions critiques et une hétérogénéité technique, tout en étant souvent situés dans des zones isolées, équipés de matériels multi-fournisseurs et maintenus par des équipes diversifiées dépendant d’outils distants. Pourtant, ces infrastructures, souvent isolées et composées d’équipements hétérogènes, sont exposées à des risques croissants : cyberattaques ciblant la télémétrie, perturbations des systèmes de contrôle, ou exploitation des failles entre anciens matériels et nouvelles technologies logicielles.

Une attaque par déni de service prolongé ciblant les couches de télémétrie et de coordination peut retarder la prise de conscience des opérateurs, affaiblir les réponses automatisées et priver les décisions de contrôle de données en temps réel. Une perturbation initialement gérable peut alors se transformer en incident majeur si elle n’est pas maîtrisée. Les opérations hybrides, combinant cyberattaques et perturbations physiques, ont démontré comment les attaquants amplifient leurs effets en frappant à la fois les écrans et les infrastructures matérielles. Ces défis ne sont pas seulement techniques ; ils constituent des épreuves architecturales et organisationnelles pour préserver la lumière de la fée et empêcher qu’elle ne devienne un levier entre les mains d’autrui.

En résumé, cette même interconnexion qui permet une alimentation électrique stable dans une région peut, si les failles entre le matériel hérité et les contrôles logiciels ne sont pas maîtrisées, propager des perturbations bien au-delà de leur point d’origine.

Entre les textes et le terrain : où se situent les blocages ?

La dynamique réglementaire est passée du stade des recommandations à celui de l’obligation de résultats, comme en témoigne la directive NIS2. En Europe, cette évolution du cadre se traduit directement par des attentes opérationnelles concrètes pour les principaux acteurs du secteur énergétique. Il est temps pour l’IT d’écouter enfin les besoins de l’OT.

Les règles sont simples. La réalité est complexe.

Les mesures autrefois décrites de manière abstraite sont désormais formalisées dans le Code de cybersécurité des réseaux : segmentation des réseaux en zones et conduits, mise en place d’un système de gestion de la cybersécurité (CMS), application d’une authentification forte et d’accès limités dans le temps, avec l’obligation de prouver que ces contrôles fonctionnent en pratique, et non seulement sur le papier. Pourtant, la technologie seule ne suffit pas à sécuriser le réseau. La gouvernance, la culture d’entreprise et les pratiques quotidiennes jouent un rôle tout aussi crucial.

Dans le secteur de l’énergie, les codes de cybersécurité imposent des contrôles minimaux et avancés, ainsi que des audits réguliers des risques, en utilisant une approche sectorielle pour identifier les actifs critiques et appliquer des mesures d’isolation là où elles sont les plus nécessaires. La surveillance des fournisseurs n’est pas une option : vérification de la conformité et audits font désormais partie intégrante du fonctionnement opérationnel. La segmentation et l’isolation des réseaux sont conçues pour contenir les incidents et empêcher leur propagation à travers les systèmes, les organisations ou les frontières.

Mais tout cela ne tient pas si les fondations culturelles ne sont pas alignées. C’est comme organiser des vacances : avant de choisir la destination, il faut s’accorder sur le type de voyage. Si l’un rêve d’aventure en pleine nature et l’autre préfère rester au bord de la piscine, le projet n’avancera pas tant que les visions ne seront pas réconcilées. L’IT et l’OT font face au même dilemme : la destination est commune, mais la compréhension du chemin pour y parvenir est souvent divergente.

Demandez-leurs simplement : la douleur opérationnelle est bien réelle

Dans les postes électriques, les équipes sur le terrain sont les premières à ressentir les décalages du système. Les techniciens de maintenance interviennent dans des délais serrés. Ils sont équipés de nombreux ordinateurs portables et d’outils incompatibles, bien trop nombreux. Ils portent sur leurs épaules le poids du risque opérationnel. Les ingénieurs en protection et contrôle vivent avec la crainte permanente qu’une modification IT, aussi bien intentionnée soit-elle, ne vienne perturber la logique d’automatisation ou compromettre les schémas de protection qui garantissent la stabilité du réseau. Pour les équipes SCADA et OT, les règles de sécurité conçues pour des environnements de bureau entrent en conflit avec des flux déterministes qui ne tolèrent ni latence ni inspection intrusive ni filtrage imprévisible.

Quant aux équipes terrain des GRD (Gestionnaires de Réseaux de Distribution) et GRT (Gestionnaires de Réseaux de Transport), chargées respectivement d’alimenter les foyers ou d’acheminer l’électricité à travers les régions, elles opèrent sous une pression constante où chaque minute peut faire basculer l’ampleur d’une panne. Pourtant, elles doivent composer avec des chaînes de validation et des processus conçus pour le confort administratif, bien loin des réalités d’urgence qu’elles affrontent.

Ces équipes adhèrent à la sécurité. Mais elles se heurtent à un modèle qui n’a jamais été pensé pour leur monde : un monde où la disponibilité n’est pas négociable, où le temps obéit aux lois de la physique et non aux procédures, et où chaque action doit d’abord servir la continuité du service.

Ce que les équipes OT des postes voudraient que l’IT comprenne

Pour les équipes des postes électriques, la disponibilité et la sécurité sont des impératifs absolus, bien plus critiques que les calendriers de mises à jour ou la confidentialité des données. Quand l’IT impose des correctifs pendant des périodes où toute interruption est impensable, ou quand les processus de gestion des changements ignorent le comportement réel des relais de protection, des logiques d’automatisation ou des plans de commutation sous charge, les équipes OT ne se sentent pas soutenues, elles se sentent exposées. Le fossé se creuse davantage lorsque les outils IT ne correspondent pas aux réalités du terrain.

Pourquoi ils contournent les mesures de sécurité IT

Les ordinateurs portables corporate, souvent incompatibles avec les logiciels hérités des fournisseurs, les anciennes versions de systèmes d’exploitation, les séries de drivers de communication ou les outils propriétaires indispensables aux techniciens, obligent ces derniers à jongler avec plusieurs appareils pour accomplir une seule tâche. Les mesures de sécurité conçues pour des environnements de bureau peinent à tenir dans les postes électriques. Les ports USB bloqués retardent les mises à jour critiques de firmware, les tunnels VPN perturbent les communications locales, les agents endpoint interfèrent avec le trafic série, l’authentification multifactorielle échoue dans les zones sans réseau, et des règles de segmentation mal appliquées bloquent accidentellement les flux SCADA. Ces défis renforcent l’idée que « l’IT ne comprend pas notre métier ». Surtout lorsque les politiques supposent une connectivité qui n’existe tout simplement pas dans les postes isolés ou éloignés.

Au cœur de ce clivage se trouve un décalage fondamental. Il persiste l'idée selon laquelle les équipes IT saisissent rarement le coût réel d’une interruption dans les opérations du réseau, ni les complexités de la gestion d’équipements vieillissants gérés par plusieurs fournisseurs et soumis à des contraintes strictes de certification. Les équipes OT ne demandent pas une cybersécurité amoindrie. Elles réclament une cybersécurité qui respecte les lois de la physique, les impératifs de temps réel et les réalités opérationnelles qu’elles affrontent chaque jour.

Combler l’écart : une sécurité adaptée aux réalités OT

La convergence réussit lorsque la sécurité est conçue pour être utilisée sous pression par des équipes dont la priorité absolue est de maintenir l’alimentation électrique, et non de déboguer une politique. Plutôt que de multiplier les matériels et les exceptions, les opérateurs pourraient explorer des solutions émergentes. La virtualisation de nouvelle génération, par exemple, leur permettrait d’utiliser une seule machine hébergeant plusieurs environnements totalement isolés. Un environnement serait dédié aux tâches corporate, l’autre aux opérations, soumis aux contraintes opérationnelles (ex : port exclusivement attribué à cet environnement). Chaque environnement serait strictement isolé, régi par des politiques de permissions et des configurations qui lui sont propres. L’accès au côté OT serait contrôlé et authentifié. Le résultat est simple en pratique : les ingénieurs obtiennent les outils et la réactivité dont ils ont besoin, tandis que l’organisation bénéficie d’une segmentation qui tient réellement ses promesses. Cela améliore la réactivité de l’entreprise tout en offrant aux équipes de maintenance plus de confort et d’efficacité.

Les solutions de virtualisation de nouvelle génération rendent la stratégie de sécurité IT enfin pratique pour les parties prenantes OT, plutôt que théorique : plusieurs environnements strictement séparés sur une seule machine, un accès contrôlé et auditable, une compatibilité avec les périphériques haute vitesse réellement utilisés par les équipes de maintenance, et une posture de sécurité qui suit les techniciens à travers les réseaux décentralisés, dans un contexte où le temps et la fiabilité sont primordiaux. Enfin, cette approche facilite également les audits des fournisseurs, car chaque connexion, outil et action devient traçable grâce à la convergence des SOC IT et OT.

Conclusion : La sécurité commence par l'empathie

Des gestionnaires de réseaux de transport orchestrant les flux énergétiques à l’échelle continentale aux gestionnaires de réseaux de distribution pilotant les postes électriques où l’électricité prend vie, en passant par les équipes de maintenance qui entretiennent des équipements vieillissants sous une pression incessante, la convergence unit le réseau. Elle est la seule voie vers un système capable de rester flexible, efficace et résilient face aux défis en constante évolution.

Pourtant, la convergence ne se limite pas à l’intégration : elle exige de la rigueur. Chez KERYS Software, nous savons que la véritable résilience se construit lorsque les architectures sont conçues pour confiner les risques, lorsque chaque point d’accès laisse une trace auditable, et lorsque les solutions de sécurité sont façonnées par les réalités des postes électriques et des sites isolés — et non l’inverse.

La magie du réseau ne s’opère pas par hasard. Elle est entretenue par les ingénieurs, les opérateurs et les techniciens qui œuvrent sans relâche dans l’ombre pour que la lumière ne s’éteigne jamais. Nous vous voyons, nous comprenons vos défis, et nous avons conçu une solution pour celles et ceux qui alimentent le monde. Parce que la lumière de la fée ne doit jamais vaciller.

Cela semble trop beau pour être vrai ? Laissez-nous vous montrer comment nous concilions sécurité, conformité et utilisabilité.