Imaginez-vous face à un échequier, en train de jouer votre première partie. Comme beaucoup de débutants, votre premier réflexe est d'essayer d'anticiper chaque coup, comme dans les films. Mais la réalité est plus complexe : 64 cases, des milliards de combinaisons.

Pour espérer gagner vous devez changer de perspective. Plutôt que de vous perdre dans des "si je fais ça, ilréagira comme ci", prenez du recul. Observez le plateau dans son ensemble et posez-vous les bonnes questions : quelle est la stratégie de mon adversaire ? que cherche-t-il à faire ? Comment avancer sans m’exposer ?

La NIS2 applique cette même logique à la cybersécurité. La réglementation ne se contente pas d’imposer des règles : elle pousse à voir vos systèmes comme un écosystème interconnecté, bien au-delà des murs de votre organisation. Au cœur de cet écosystème : vos données sensibles. Celles dont la divulgation, l’altération ou l’indisponibilité pourraient mettre enpéril votre mission, votre réputation, voire votre existence.

Dans cet article, nous passons en revue les environnementsles plus critiques et expliquons pourquoi la conformité NIS2 ne se limite pas à réagir à chaque mouvement. Il s’agit de maîtriser l’ensemble du plateau.

La place du Roi : la protection des SI DR

Le Roi n’est pas la pièce la plus agile ni la plus puissante, mais c’est la plus importante : tout tourne autour de sa survie. Dans le monde de la cybersécurité, les systèmes à Diffusion Restreinte (SI DR) incarnent ce rôle central. Ils sont les joyaux de la couronnes : ils hébergent des projets liés à la sécurité nationale, à la défense ou à des opérations hautement sensibles dont la compromission ne se mesure pas en euros, mais en souveraineté, en avantages stratégiques ou en confiance publique ébranlée.

Contrairement à d’autres systèmes, les SI DR exigent une approche "forteresse": isolement physique et logique, contrôles d’accès granulaires, et une vigilance sans faille. Mais l'isolement seul ne suffit pas. Dans un écosystème où les chaînes d’approvisionnement s’étirent à travers le globe,même le système le plus verrouillé peut être exposé par un maillon faible : sous-traitants, accès temporaire ou dépendances à un logiciel obsolète. NIS2 impose une vision d'ensemble : un renforcement technique, doit s'accompagner d'une rigueur contractuelle implaccable et d'une culture de la discrétion.

Aux échecs, toutes les pièces sont sacrifiables, sauf le Roi. En cybersécurité, la règle est identique : chaque politique, chaque contrôle, chaque audit n’a qu’un seul objectif : maintenir le Roi debout. Dans ce jeu, la défaite n’est pas une simple option, c’est un risque existentiel. Et quand il s’agit de SI DR, protéger le Roi, c’est protéger l’avenir.

La Reine et ses privilèges : les administrateurs système et la portée des privilèges

LaReine domine l’échiquier par sa capacité à se déplacer sans restriction,combinant la puissance de la Tour et du Fou. Dansle monde de la cybersécurité, les administrateurs système incarnent cette puissance. Dotés de privilèges étendus et d’un accès aux systèmes les plus critiques, ils détiennent le pouvoir absolu : configurer, déployer ou, dans le pire des cas, anéantir. Leur rôle est vital, mais c’est précisément cette centralité qui enfait la cible ultime pour les cyberattaquants.

Un seul identifiant compromis, et c’est l’ensemble del’infrastructure qui se retrouve exposé : serveurs, réseaux, environnementscloud, systèmes d’identité, sauvegardes… Tout devient vulnérable. Le risque neréside pas seulement dans les attaques externes, mais aussi dans l’absencede contrôle. Sans garde-fous, un administrateur peut, mêmeinvolontairement, devenir le maillon faible de la chaîne. La directive NIS2 répond à cet enjeu en imposant desmesures strictes : une gestion rigoureuse des identités, un encadrement renforcé des accès privilégiés et une responsabilité accrue. Pour protéger cette pièce maîtresse, il faut surveiller chaque mouvement : authentification multifactorielle systématique, postes de travail à accès privilégié pour les opérations sensibles et surveillance constante des actions effectuées.

Aux échecs, une Reine bien protégée et bien utilisée décidedu sort de la partie. En cybersécurité, la logique est identique : le pouvoir ne peut exister sans contrôle. Dans un paysage où les menaces sefont toujours plus sophistiquées, les attaquants exploitent systématiquementles failles organisationnelles et les zones d’ombre. Or, comme sur l’échiquier, le chaos ne profite jamais au défenseur. La maîtrise des privilèges n’est donc pas une option, c’est la condition même de la victoire.

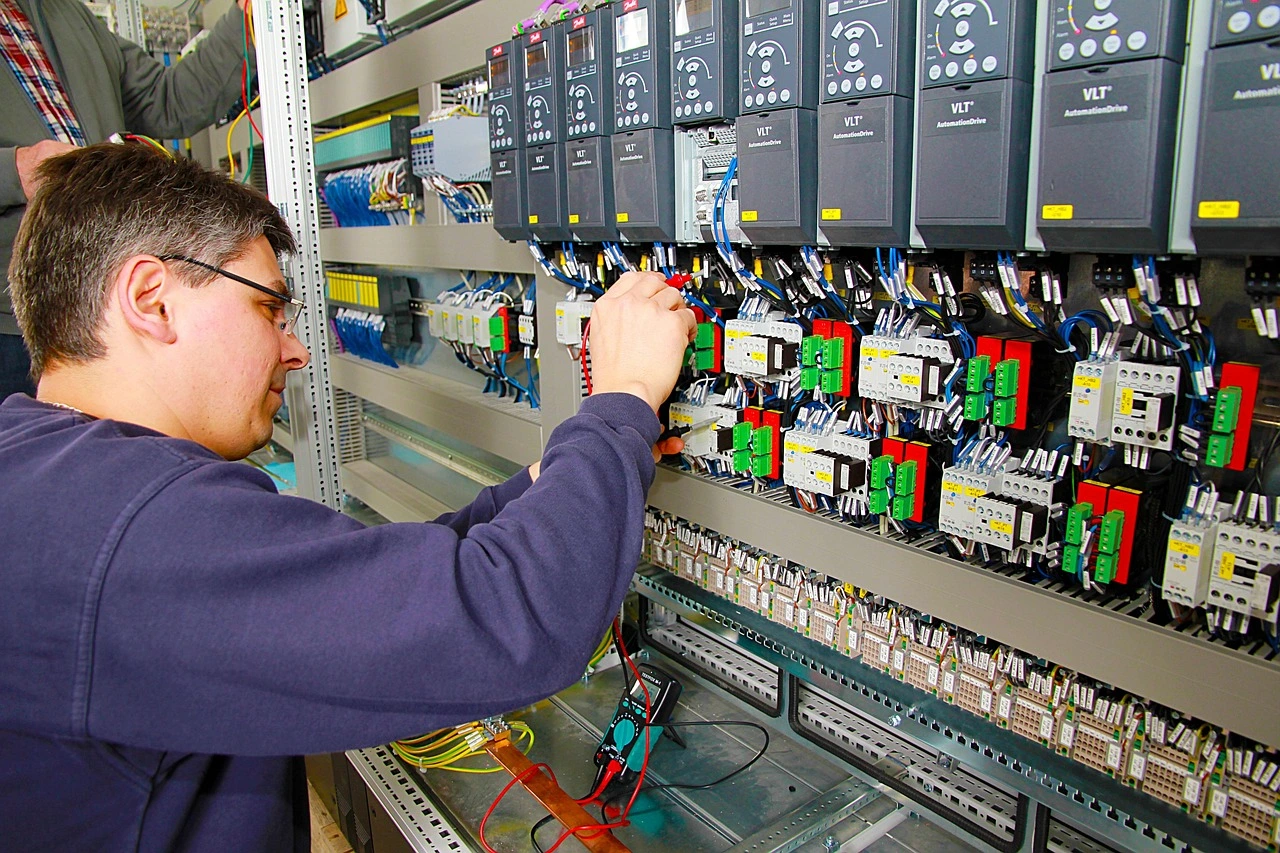

La Marche implacable de la Tour : quand la continuité industrielle devient une cible

La tour se déplace en ligne droite et avance sans relâche sur tout le plateau. Cette marche inéluctable reflète parfaitement la logique des chaînes de production industrielles : linéaires, interconnectées et tributaire d'une continuité sans faille. Lorsqu'une tour est bloquée, sa progression s'arrête net. Il en va de même pour les usines, les chaînes de montage et les infrastructures critiques. Une seule interruption peut paralyser tout un écosystème, stoppant non seulement l’acteur principal, mais aussi l’ensemble des fournisseurs et sous-traitants qui en dépendent.

La Tour avance en ligne droite, sans détour, traversant l’échiquier avec unelogique immuable. Cette progression inflexible est le miroir des chaînes deproduction industrielles : linéaires, interconnectées et entièrementdépendantes d’une continuité sans faille. Bloquez une Tour, et son élan s’interrompt brutalement. Dans le monde réel, c’est une usine qui s’arrête, une chaîne de montage paralysée, une infrastructure critique à l’arrêt. Une seule interruption peut figer un écosystème entier, touchant non seulement l’acteur principal, mais aussi l’ensemble desfournisseurs, sous-traitants et partenaires qui en dépendent.

Les récentes attaques ont montré à quel point cela peut être dévastateur. Lorsque Jaguar Land Rover a été victime d'une cyberattaque, la production a été arrêtée pendant des semaines, bouleversant l'économie britannique et plongeant des centaines de PME dans l’incertitude. De même, l'incident lié au rançongiciel d'Asahi a contraint l'entreprise à revenir pendant des mois à des processus manuels — fax et papier — révélant la fragilité des systèmes numérisés pendant des mois. Ces exemples illustrent une réalité brutale : les attaquants savent que briser la chaîne est le moyen le plus rapide de déstabiliser un secteur ou d'obtenir une rançon.

Dans le cadre du NIS2, l'obligation est claire : protéger la trajectoire. Cela signifie garantir l’intégrité et la disponibilité des systèmes decontrôle industriels, réseaux de segmentation pour empêcher les mouvements latéraux, et se préparer au pire grâce à des plans de reprise éprouvés. Aux échecs, une tour domine lorsque son chemin est libre ; en cybersécurité, le même principe s'applique. La visibilité, la résilience et l'état de préparation permettent à la tour d'avancer et empêchent les attaquants de transformer votre atout le plus puissant en votre plus grande vulnérabilité.

La diagonale du Fou: les réseaux distribués et les angles cachés du risque

Le Fou se déplace en diagonale, traçantdes lignes obliques qui échappent à la rigidité des mouvements droits de la tour. Cette trajectoire subtile est le reflet des réseaux distribués, ces infrastructures essentielles, mais dispersées : usines detraitement de l’eau, systèmes de gestion des déchets, services critiques répartis sur des territoires entiers. Ces réseaux fonctionnent grâce à un maillage de sites interconnectés, souvent pilotés à distance par des systèmesde télécontrôle. En apparence, tout semble sous contrôle. Pourtant, c’estdans les angles morts que se nichent les risques : postes de travail isolés, logiciels non mis à jour, pratiques informatiques disparates entre les différentes agences.

Lorsque ces faiblesses s'alignent, elles offrent aux attaquants des voies d’accès imprévues. Une simple interface mal sécurisée dans une station distante peut suffir à perturber la distribution de l'eau, altérer les processus de traitement chimique ou corrompre les systèmes de facturation. Les conséquences sont concrètes et immédiates: risques sanitaires, dégâts environnementaux, paralysie économique.

Dans un monde où les infrastructures industrielles se numérisent à marche forcée, la menace d’une interruption n’est plus un scénario d’anticipation, mais une réalité quotidienne. Le NIS2 met enlumière ces dangers obliques. La conformité ne se résume pas à une checklist : elle exige de sécuriser les systèmes télécommandés, d’appliquer des correctifs de manière uniforme (même sur les sites les plus reculés) et de renforcer la résilience de chaque point du réseau.

Comme le Fou, ces infrastructures couvrent de vastes territoires avec des mouvements discrets. Pour les défendre, les organisations doivent anticiper les angles morts, améliorer la coordination entre les équipes locales et s’assurer que chaque nœud, aussi éloigné soit-il, participe à une défense unifiée.

Le Coup du Cavalier : les postes de travail des développeurs : rapides, agiles et risquées

Aux échecs, le chevalier se déplace en "L", sautant par-dessus d'autres pièces pour surgir là où on nen l'attend pas. Lespostes de travail des développeurs partagent cette même capacité à contournerles défenses traditionnelles. Les développeurs bénéficient souvent d'un niveau d'autonomie qui leur permet d'agir rapidement et d'innover, mais cette agilité a un coût. Des privilèges élevés, des outils personnalisés et l'accès à de multiples environnements font de ces postes de travail une cible attrayante. Lorsqu'ils sont compromis, ils peuvent contourner les défenses traditionnelles comme un chevalier sautant par-dessus un pion, ouvrant ainsi un chemin direct vers des référentiels de code source, des pipelines CI/CD et même des systèmes de production.

Leur force réside dans leur agilité : autonomie, accès à des outils personnalisés, privilèges étendus et interaction avec des environnements variés. Mais cetteliberté, essentielle à l’innovation, les transforme aussi en cibles privilégiées pour les cyberattaquants.

Un poste de développeur compromis agit comme un Cavalier infiltré : il contourne les protections classiques pour atteindre directement les référentiels de code, les pipelines CI/CD, voire les systèmesde production. Les conséquences d’une telle intrusion sont dévastatrices. Ces environnements concentrent des actifs critiques : propriété intellectuelle, jetons d’API, clés de chiffrement, ou identifiants sensibles. Une seule faille peut suffire à empoisonner la supply chain logicielle, injecter du code malveillant, ou exposer des données confidentielles à grande échelle.

Le NIS2 ne considère pas ces risques comme des scénarios théoriques, mais comme des menaces tangibles, exigeant des pratiques de développement sécurisées et une résilience renforcée de la chaîne logicielle. Protéger les développeurs, c’est donc trouver l’équilibre entre flexibilité et sécurité, en s’assurant que leur autonomie ne devienne pas une porte ouverte pour les attaquants.

Pour maîtriser le Cavalier, il faut appliquer des contrôles stricts d’identité, cloisonner les environnements (développement, test, production) pour limiter les mouvements latéraux, et surveiller en temps réel les activités anormales.

Comme sur l’échiquier, le Cavalier est une pièce puissante… à condition qu’il reste sous contrôle. Sans ces précautions, son imprévisibilité peut se retournercontre vous, transformant un atout en vulnérabilité critique.

Conclusion : une stratégie d'échecs pour tirer partie de la conformité NIS2

Cet article déploie une approche inspirée des échecs, où chaque section correspond à une pièce majeure et à une priorité de sécurité. On commence par protéger le Roi : vos systèmes critiques, dont l’accès est restreint et la distribution maîtrisée. Puis vient le tour de la Reine, incarnée par les administrateurs système, dont les privilèges illimités peuvent, en cas de compromission, faire vaciller tout l’échiquier. Ensuite, on sécurise les Tours, ces opérateurs industriels et chaînes de production dont la continuité est vitale. Leur rôle ? Empêcher toute interruption qui paralyserait l’ensemble des infrastructures. Puis, on se concentre sur les Fous, ces réseauxdistribués aux angles cachés, où les vulnérabilités se dissimulent dans les recoins de vos systèmes décentralisés. Enfin, on anticipe les Cavaliers : les développeurs dont l’agilité et les mouvements imprévisibles, bien que sources d’innovation, peuvent aussi introduire des risques insoupçonnés si elles ne sont pasencadrées.

Cette progression illustre parfaitement la philosophie du NIS2: prioriser l’essentiel, contrôler les privilèges, garantir la continuité, maîtriser la complexité et canaliser l’agilité.

Notre solution est conçue pour vous aider à mettre en œuvre cette stratégie gagnant conciliant conformité et facilité d'utilisation. Elle offre la possibilité d'avoir plusieurs environnements parfaitement isolés sur un seul PC, assurant ainsi la séparation stricte entre les réseaux de production, de développement et d'administration, conformément aux exigences de NIS2.