Avant, la sécurité était binaire : verrouillée ou grande ouverte. Mais les opérations dans le monde réel ne sont pas si simples.

Parfois, vous avez besoin d'une isolation hermétique. D'autres fois, un peu de flexibilité permet de débloquer le flux, la concentration ou les fonctionnalités.

Ce mois-ci, nous vous proposons deux nouvelles commandes qui vous permettent d'affiner le comportement de votre environnement. Que vous exécutiez des opérations sensibles nécessitant un accès réseau dédié, ou que vous souhaitiez simplement conserver votre musique tout en travaillant dans une zone sécurisée, le choix vous appartient désormais.

Accès réseau dédié pour les opérations sensibles

Avec Kerys Software, chaque environnement dispose d'un accès direct à tous les appareils. Le résultat ? Une expérience où les utilisateurs oublient même que Kerys est en cours d'exécution.

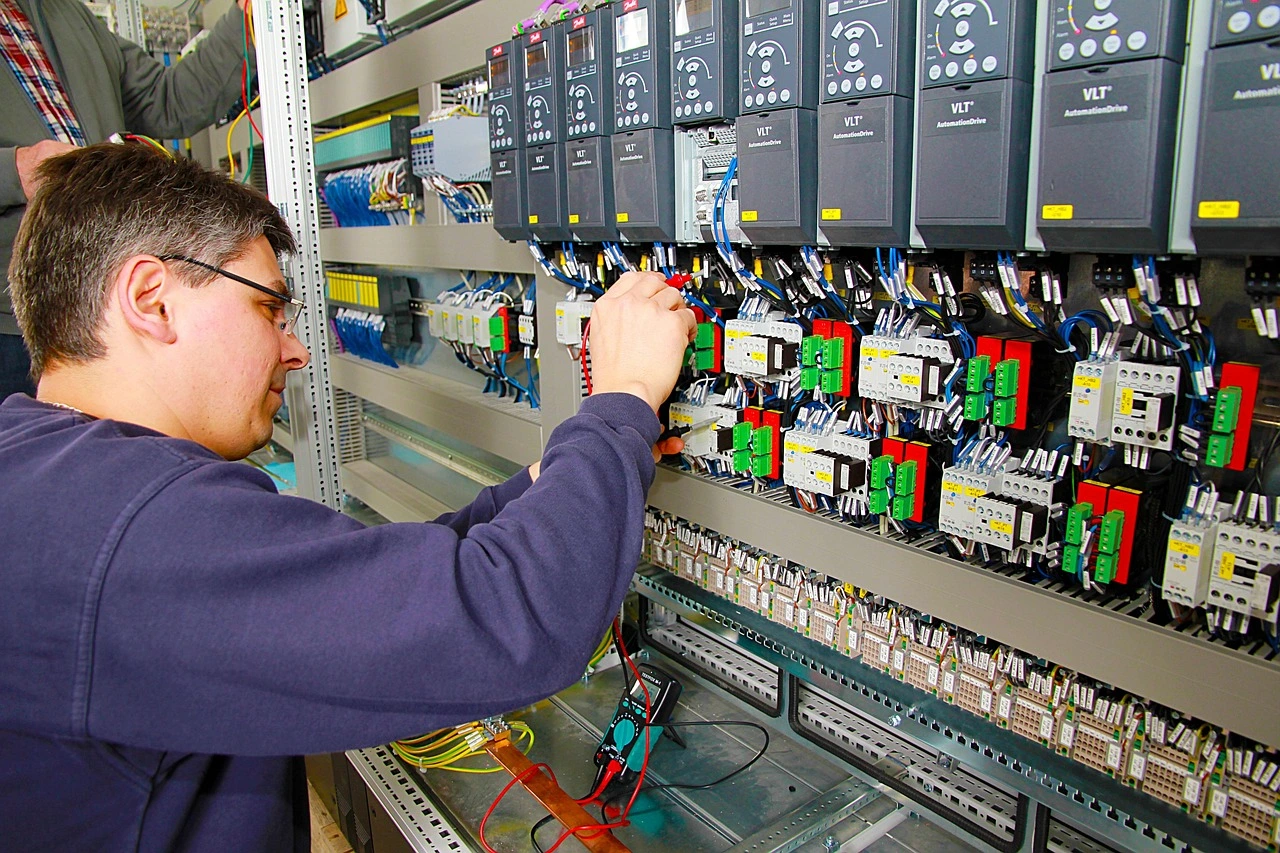

Mais tous les appareils ne sont pas créés égaux. L'interface réseau est un composant particulièrement sensible. Dans les contextes de haute sécurité, tels que la maintenance des infrastructures critiques ou les tests d'intrusion, elle doit être traitée avec une attention particulière.

C'est pourquoi nous avons introduit une nouvelle fonctionnalité : vous pouvez désormais attribuer le port Ethernet d'une machine exclusivement à une machine virtuelle spécifique. Une machine virtuelle. Un point d'accès. Aucun compromis. Kerys s'adapte à vos opérations les plus sensibles.

Environnements sécurisés ne veut pas dire condamnés au silence

Lorsque vous devez vous plonger dans un dossier complexe ou un projet projet aux enjeux élevé, la concentration devient essentielle. Et pour beaucoup, l’audio devient un allié indispensable : une playlist, un podcast, quelque chose qui bloque le bruit et permet de se concentrer sur la tâche.

Pourtant, quand le travail exige un environnement totalement isolé total (sans accès à Internet ni à des applications externes), même ce petit confort peut se transformer en faille de sécurité.

Les périphériques, y compris les interfaces audio, sont des vecteurs potentiels de compromission ou de contamination croisée entre les environnements. L'audio ne se limite pas à la sortie. Il peut être exploité à des fins d'entrée, de signalisation ou de fuite de données. C'est pourquoi l'isolement est important.

Certains clients souhaitaient pouvoir assouplir les règles d’isolement lorsque le contexte le permet. Nous avons entendu leur besoin : les administrateurs peuvent désormais désactiver l’isolation audio en un clic, directement depuis la console.

Et oui, cela signifie également que vous pouvez continuer à écouter cette réunion (celle pour laquelle vous ne comprenez toujours pas pourquoi vous avez été invitée) tout en travaillant sur quelque chose qui compte. Disons simplement que... ce n'est pas le principal cas d'usage 😉.

Sécurité et flexibilité ne sont jamais figées : elles évoluent avec la manière dont nous travaillons. Cette version marque la fin d’un chapitre, mais notre équipe produit écrit déjà la suite. Rendez-vous en janvier pour découvrir la prochaine vague de mises à jour, conçues pour rendre le travail sécurisé encore plus fluide.