Quand on parle de cybersécurité, à quoi pense t-on ? Probablement les e-mails de phishing, les logiciels malveillants ou les exploits zero-day. Mais voici la réalité : les attaques matérielles sont en hausse, et elles révèlent une faille critique. Pendant des années, les organisations se sont concentrées sur la sécurité logicielle (correction des vulnérabilités, déploiement de pare-feu, cases à cocher pour la conformité). Pendant ce temps, la couche physique a été largement négligée. Cette négligence peut coûter cher.

Dans un monde où chaque appareil est devenu un vecteur d’attaque, les organisations doivent affronter la vérité : la sécurité matérielle n’est pas une option, et elle commence par un changement de mentalité. Dans cet article, nous explorerons les enjeux de la sécurité matérielle et ce qu’il faut pour relever ce défi.

Le coût de la négligence du matériel en tant que vecteur d'attaque

Les compromissions matérielles peuvent se répercuter sur les chaînes d'approvisionnement, infiltrer les réseaux via des périphériques fiables et même saper des infrastructures critiques. Ces attaques sont dangereuses car elles contournent les mêmes défenses sur lesquelles nous comptons.

Attaques de la supply chain : le matériel comme maillon faible

Les supply chains modernes sont étendues et complexes, impliquant de multiples fournisseurs et étapes de fabrication à travers le monde. Cette complexité crée des opportunités pour les attaquants de modifier les composants avant même qu'ils n'atteignent l'utilisateur final. L'introduction d'implants, backdoors, firmware modifié pendant la production ou la distribution sont autant de techniques qui permettent à un attaquant d’obtenir un accès persistant, quasiment indétectable.

La complexité de la supply chain des fabricants de matériel étend la surface d'attaque des attaquants. La stratégie de Magnéto dans X-Men : Days of Future Past illustre parfaitement cette approche [attention, spoiler] : le méchant, Trask, prévoit de construire des robots Sentinelles sans métal pour éliminer les mutants. Quand Magnéto l’apprend, il intercepte un train transportant des matériaux pour les robots et y injecte du métal. Cela lui permet plus tard de prendre le contrôle des Sentinelles et de les retourner contre Trask.

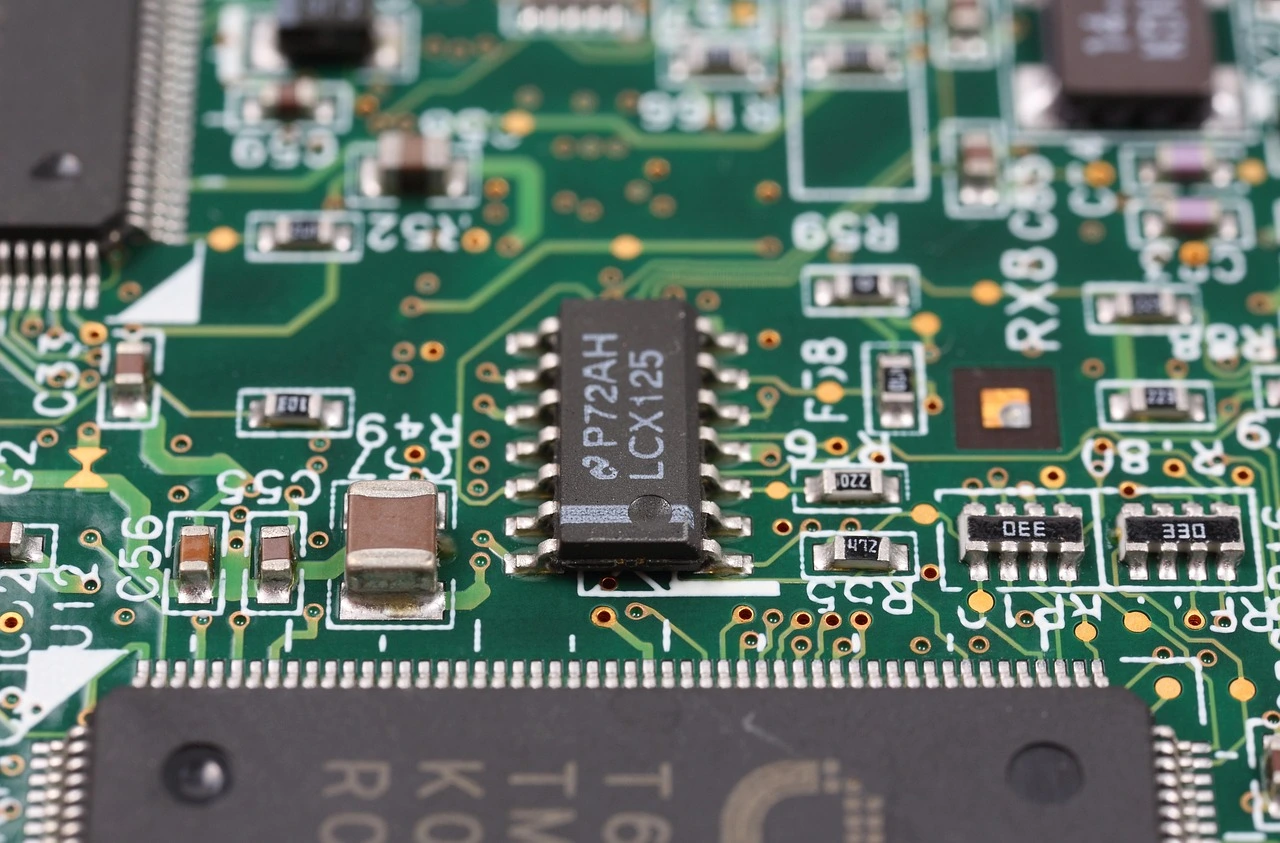

Dans la vraie vie, on pourrait parler d’écoutes via des adaptateurs TTL vers USB pour intercepter des données sensibles… ou de hackers implantant des éléments corrompus dans un composant matériel, comme l’a fait Magnéto : en 2018, Bloomberg a révélé que de minuscules puces espionnes auraient été intégrées dans les cartes mères des serveurs Supermicro lors de la production, créant potentiellement des portes dérobées dans les réseaux. Cet exemple met en lumière les risques massifs liés aux attaques ciblant la supply chain du matériel.

Critique de l'infrastructure : lorsque le matériel flanche, les sociétés vacillent

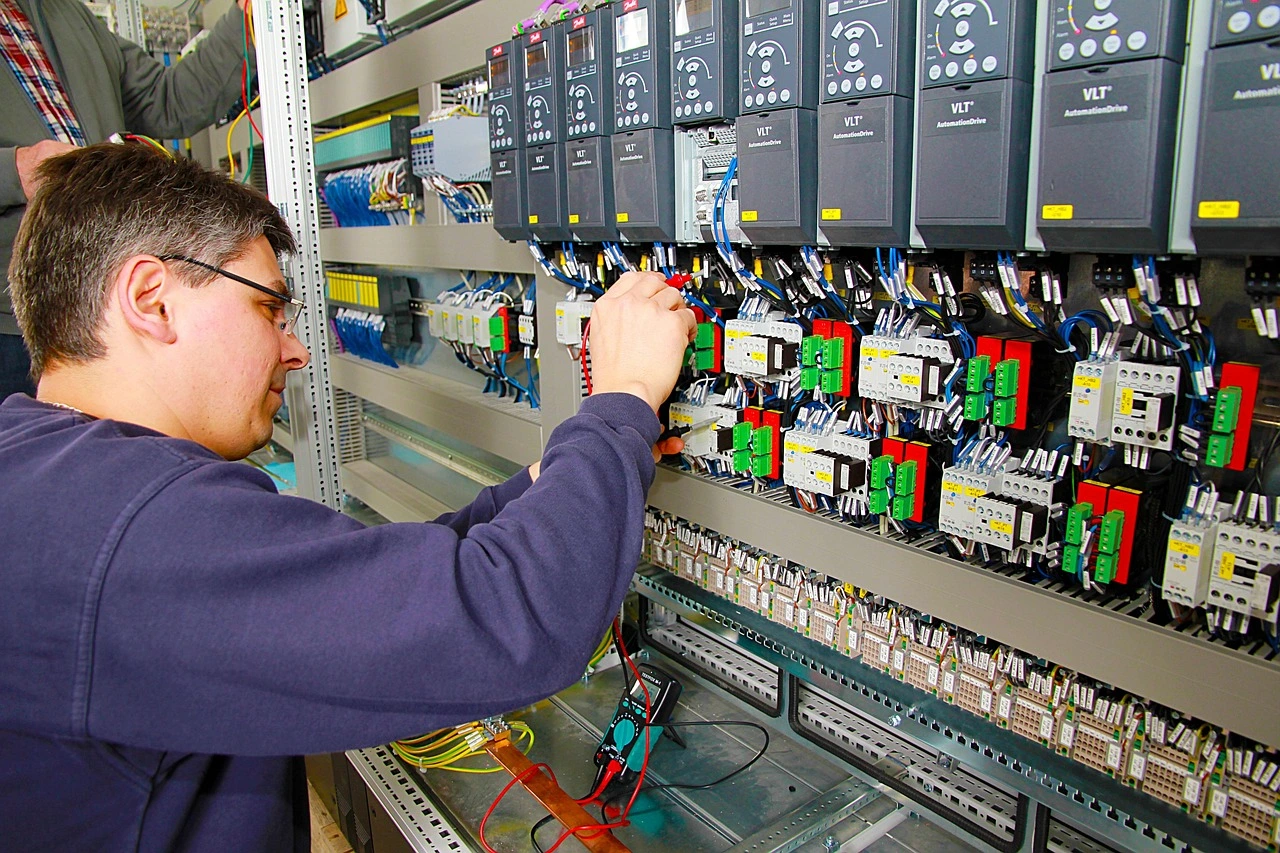

Les vulnérabilités matérielles dans des secteurs tels que la santé, l'énergie et les transports peuvent avoir des conséquences catastrophiques. Un seul appareil compromis dans le réseau d'un hôpital pourrait perturber la prise en charge des patients ; un capteur altéré dans un réseau électrique pourrait provoquer des pannes généralisées.

Les attaques récentes à grande échelle, comme l’assaut par DDoS de 2024 contre les services de l’État français qui a perturbé plus de 300 domaines et 177 000 adresses IP, montrent comment les faiblesses des infrastructures peuvent s’amplifier rapidement. Bien que cet exemple soit principalement basé sur le réseau, il souligne la fragilité des systèmes qui reposent sur des composants matériels de confiance.

Des cadres réglementaires, comme NIS2 dans l’UE, commencent à aborder ces risques, mais leur application et leur adoption restent inégales. Les conséquences d’une faille matérielle dépassent le simple temps d'arrêt : ils érodent la confiance, déstabilisent des économies et peuvent, dans certains cas, mettre des vies en danger.

La menace invisible : comment le matériel divulgue vos secrets

Le matériel n'est pas qu'un composant passif, il peut devenir un complice actif des cyberattaques. Contrairement aux exploits logiciels, les attaques basées sur le matériel opèrent souvent de manière invisible, contournant les défenses traditionnelles et laissant peu de traces forensiques. Deux grandes catégories dominent ce paysage : les attaques par périphériques et les attaques par canaux auxiliaires.

Les attaques par périphériques : ne faites confiance à aucun appareil

Les attaques périphériques exploitent la confiance implicite que nous accordons aux appareils du quotidien. Les clés USB, les imprimantes, les disques durs externes et même les claviers et les souris sont souvent considérés comme sûrs. Cette hypothèse en fait des cibles de choix. Une clé USB malveillante peut être reprogrammée pour émuler un clavier et injecter des commandes nuisibles, une technique connue sous le nom de Bad USB. Les attaquants s'appuient également sur la curiosité humaine en laissant des clés USB infectées dans des lieux publics, espérant que quelqu’un les branche. Les menaces les plus avancées se cachent profondément dans le microprogramme des appareils, comme en témoignent des outils tels que Rubber Ducky ou Bash Bunny, qui échappent totalement à la détection des antivirus. L'un des exemples les plus tristement célèbres est Stuxnet, qui a utilisé des clés USB infectées pour compromettre les systèmes SCADA d'infrastructures critiques, prouvant ainsi à quel point ces attaques peuvent être dévastatrices. Les imprimantes et les scanners, souvent négligés, peuvent stocker des documents sensibles ou servir de porte d'entrée pour l'infiltration du réseau via des exploits de micrologiciels. Même les périphériques d'interface humaine tels que les claviers et les souris peuvent être détournés pour enregistrer les frappes au clavier ou injecter des commandes, contournant ainsi la sécurité du système d'exploitation.

Les attaques par canaux auxiliaires : l'ennemi intérieur

Les attaques par canaux secondaires sont encore plus insidieuses. Pour extraire les secrets, les attaques n’essaient pas de casser un chiffrement directement : elles analysent des signaux indirects comme la consommation électrique, le temps d’exécution ou les émissions électromagnétiques. Les attaquants surveillent les variations subtiles du comportement des appareils lors des opérations cryptographiques pour en déduire des clés ou des données sensibles.

Des vulnérabilités comme Spectre et Meltdown ont révélé comment l'exécution spéculative dans les processeurs modernes pouvait permettre de divulguer des informations au-delà des limites d'isolement, ébranlant ainsi les fondements de la sécurité matérielle. D'autres techniques, telles que l'analyse de la consommation électrique, ont été utilisées pour compromettre les cartes à puce et les appareils IoT. Ces attaques sont difficiles à détecter car elles exploitent la manière dont le matériel est conçu, et non des bugs logiciels.

Sécuriser l’écosystème matériel

Si le matériel peut être transformé en arme, comment s’en défendre ? Tout commence par la remise en question de la confiance accordée à la couche physique. Pendant des décennies, les stratégies de sécurité se sont concentrées sur les logiciels, considérant le matériel comme une safe zone acquise. Ce temps est révolu.

Le défi de la sécurité matérielle

Les organisations doivent adopter un état d'esprit « ne faire confiance à aucun appareil ». Chaque élément, du périphérique USB au processeur, doit être considéré comme une menace potentielle jusqu’à preuve du contraire. Pour ce faire, l'approche traditionnelle consistait à analyser la clé USB via une station de décontamination USB (ou « sheep dip station », comme on dit au Royaume-Uni) ou une analyse basique avec un antivirus.

Une autre solution consiste à tirer parti des Trusted Execution Environments (TEE), qui créent des zones sécurisées dans le processeur pour isoler les opérations sensibles. Les TEE sont conçus pour isoler l’exécution du code et sauvegarder les clés cryptographiques, offrant une sécurité de bout en bout même dans des environnements hostiles. Cependant, ils s’accompagnent souvent d’une baisse des performances. Le défi du matériel ne consiste pas seulement à garantir la sécurité, mais aussi à trouver le bon équilibre entre performance et sécurité.

Un changement dans l'ère de la protection du matériel

Les protections matérielles introduisent souvent de la latence ou de la complexité, ce qui peut entrer en conflit avec les exigences business en termes de rapidité et de scalabilité. Des solutions émergentes cherchent à combler cet écart. Elles combinent chiffrement au niveau matériel et isolation basée sur le matériel, pour offrir à la fois sécurité ET performance. En parallèle, des normes industrielles comme les Critères Communs fournissent des cadres pour évaluer et certifier la sécurité matérielle, mais leur adoption reste inégale selon les secteurs.

Une défense robuste nécessite une approche multicouche : audits rigoureux de la supply chain, contrôles continus d’intégrité du firmware, architectures anticipant les menaces plutôt que de réagir après coup. La sécurité matérielle n’est plus optionnelle : c’est un pilier de la résilience dans un monde hyperconnecté.

Combler l'écart et renforcer la résilience au-delà des logiciels

La leçon à tirer est claire : la sécurisation du matériel n'est pas facultative. Elle nécessite un changement de mentalité en adoptant une approche où l'on ne fait confiance à aucun appareil, en appliquant des audits rigoureux de la chaîne d'approvisionnement et en intégrant la sécurité du matériel dans les cadres de conformité. Les technologies émergentes telles que les environnements d'exécution sécurisés (TEE) et les normes industrielles telles que les Critères Communs constituent un point de départ, mais ce ne sont pas des solutions miracles. Les organisations doivent associer ces outils à une surveillance proactive et à une architecture résiliente.

Nous comprenons cette réalité. C'est pourquoi nous avons développé une solution conçue pour éliminer les vecteurs d'attaque sans compromettre les performances. Notre technologie permet de créer plusieurs environnements sécurisés sur un seul PC, offrant à la fois flexibilité et sécurité sans compromis pour les charges de travail modernes.

Cela semble trop beau pour être vrai ? Laissez-nous vous montrer comment nous le faisons