En une vingtaine d’années, la convergence OT-IT a bouleversé le monde industriel. Le désenclavement de ces systèmes autrefois isolés a étendu le champ des possibles pour les industriels...mais aussi pour les hackers. Les systèmes hérités, encore largement utilisés, incarnent la philosophie industrielle : la disponibilité et la sécurité priment sur la confidentialité. Ces systèmes ont été pensés dans une logique de huis clos, non pas pour être exposés dans l’open world d’Internet. En communiquant avec les systèmes informatiques de l’entreprise, les systèmes OT hérités peuvent offrir de nouveaux points d’entrée pour les attaquants.

Cet article fait le point sur les risques de la convergence OT-IT, les défis qu’elle impose aux opérateurs industriels mais aussi l’importance d’une approche de la sécurité centrée sur l’humain.

Comment la convergence IT/OT redéfinit les risques

La nouvelle surface d'attaque et les angles morts de l'OT

Les industries raffolent de la donnée en temps réel. Des centrales électriques aux manufactures, la gestion des flux de données est devenue un levier majeur de la stratégie d’optimisation de la production. Cette convergence de l’IT avec l’OT est perçue comme une opportunité d’améliorer la résilience cyber des environnements OT. En France, par exemple, l’optimisation des données et le renforcement de la sécurité font parties des bénéfices attendues par les décisionnaires. Mais la convergence a un coût : l’augmentation de la surface d’attaque, et donc celles des risques.

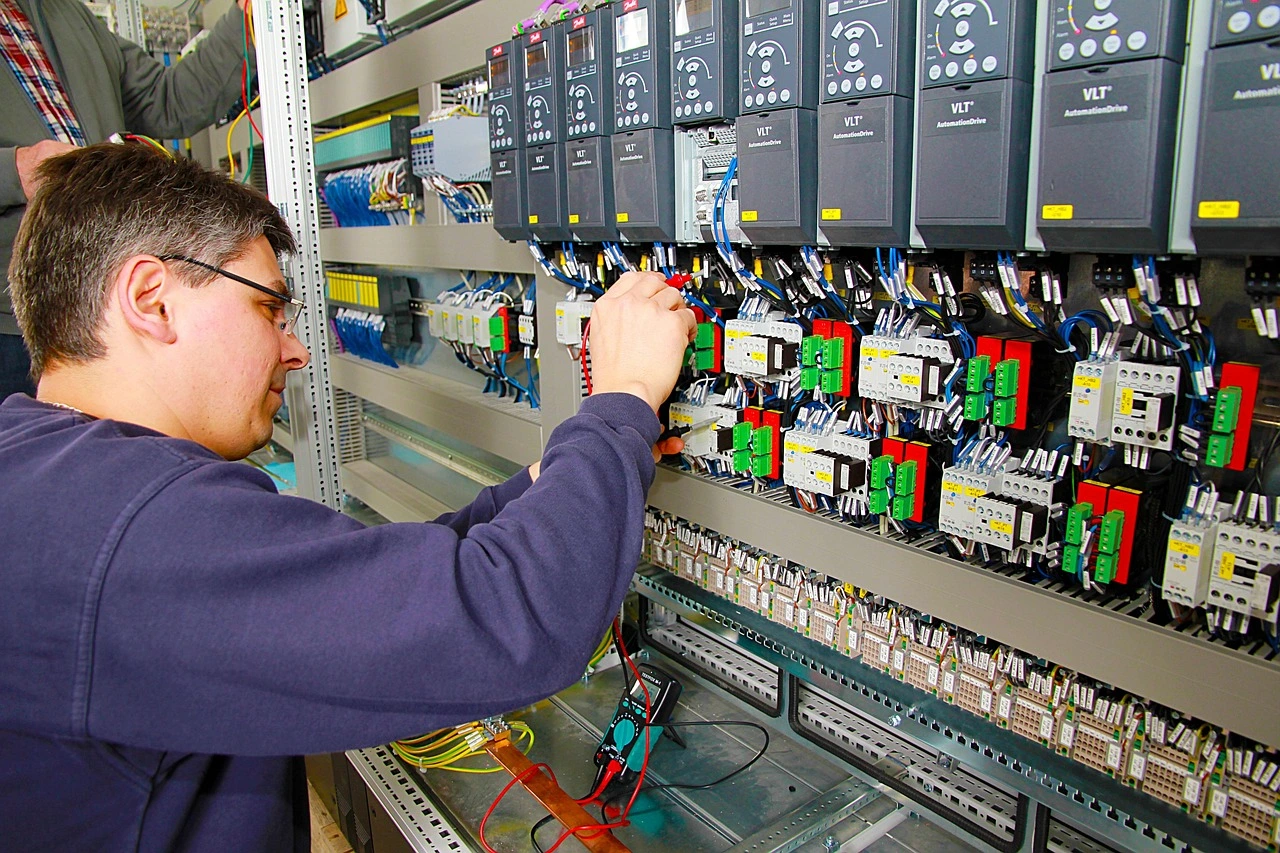

Les systèmes SCADA et les appareils industriels ont été pensés pour garantir une fiabilité indéfectible, et la sécurité des opérateurs qui les manipulent. Cependant, l’absence de chiffrement, d’authentification, voire de mécanismes de patch exposent les industriels. Les protocoles DCS hérités, initialement conçus pour évoluer en circuit fermé sont intégrés à des systèmes connectés à Internet. En se connectant aux infrastructures IT modernes, les systèmes OT, désormais exposés aux attaques dynamiques (ex : ransomware), offrent de nouvelles portes d’entrée aux attaquants.

De plus en plus de campagnes ransomware s’appuient sur ces vulnérabilités faciles à exploiter pour cibler les systèmes de contrôles industriels. Les hackers sont ainsi en mesure de forcer des mises à l’arrêt, perturbant ainsi des économies toutes entières. En 2017, l’attaque NotPetya a fait l’effet d’une piqûre de rappel : le risque est bien réel. Le rançongiciel s’est propagé dans plusieurs organisations majeurs tels que l’armateur Maersk, paralysant les opérations mondiales.

Aux vulnérabilités des systèmes OT s’ajoutent celles inhérentes à la supply chain. En effet, les environnements industriels s’appuient sur un grand nombre de prestataires externes que ce soit pour la maintenance ou la mise à jour de leurs systèmes. Cette dépendance induit des vulnérabilités cachées. Les accès à distance, souvent déployés via des VPN classiques, peuvent conduire à l’attribution de privilèges trop élevés, au partage d’identifiants, ou de sessions non contrôlées.

Autant de failles qui transforment les vendeurs en cibles de choix pour les attaquants. Des études d’acteurs OT majeurs tel que Dragos identifient régulièrement les accès à distance non-sécurisés comme le canal le plus couramment utilisés pour les ransomwares ainsi que les attaques d’Etat-nation. Les menaces intérieures et les accès à distance mal gérés amplifie le danger puisque les prestataires externes contournent souvent les contrôles de sécurité pour des raisons pratiques, au risque d’exposer les organisations aux mouvements latéraux.

Le tournant réglementaire : de l'architecture à la responsabilité

Pour réduire la surface d’attaque au sein des écosystèmes OT, les premières grandes réglementations de l’industrie 4.0 se concentraient sur l’architecture OT des appareils automatisés, l’IIoT et l’IT. Les fondations ont été posées en 2009 avec la norme IEC 62443 établissant des standards pour les systèmes d’automatisation et de contrôle. Cette norme impose notamment une segmentation stricte des réseaux entre les zones IT et OT, un accès contrôlé via une passerelle sécurisée, ainsi que des garanties d’identité telles que l’authentification multifacteur, le principe du moindre privilège et des autorisations limitées dans le temps. Ces mesures couvrent les principaux aspects de la sécurité OT, allant des exigences en matière de gouvernance et de gestion des risques pour les propriétaires d’asset (IEC 62443-2-1) aux obligations des prestataires de services (IEC 62443-2-4).

En 2024, soit quinze ans plus tard, la directive NIS2 renforce significativement les exigences en matière de cybersécurité. Elle impose désormais aux entités essentielles et importantes d’adopter des mesures de sécurité basées sur une approche par les risques, ainsi qu’une supervision rigoureuse de leur supply chain, transformant ces obligations en un cadre légal contraignant. Désormais, les choix architecturaux ont des conséquences tangibles. NIS2 met particulièrement l’accent sur la mise en place de mesures de sécurité robustes au sein des secteurs critiques et stratégiques.

En pratique, le respect de la norme IEC 62443 passe par la mise en œuvre d’un processus rigoureux d’onboarding des fournisseurs, ainsi que par la sécurisation des accès à distance. Ils doivent être contrôlés, auditables et limités dans le temps. Cela suppose d’imposer aux fournisseurs de justifier leur rythme de mise à jour, l’inventaire de leurs composants et leurs procédures de gestion des incidents. Par ailleurs, l’approche « tous risques » de la directive NIS2 renforce la responsabilité intégrale des organisations. Celles-ci doivent désormais prouver — et non plus se contenter d’affirmer — que leurs partenaires tiers respectent les mêmes exigences au sein des environnements opérationnels.

Le facteur humain L'humain, un facteur sous-estimé

Les différences philosophiques entre les équipes OT et IT

Dans les milieux industriels, les environnements OT et IT cohabitent comme deux revêtements de sol distincts dans un même restaurant : le carrelage de la cuisine côtoie le parquet de la salle. Des matériaux différents, des fonctions distinctes, et des contraintes propres à chacun. OT et IT sont nés de logiques opposées et ont évolué en deux écosystèmes autonomes, chacun porteur d’une philosophie qui lui est propre.

L’architecture de sécurité OT est profondément décentralisée. Elle est répartie sur plusieurs sites géographiquement éloignés, chacun doté de ses propres processus, systèmes et protocoles. À l’inverse, la sécurité IT repose sur une approche centralisée. La sécurité des équipements OT doit être évaluée sur une période minimale d’un an avant leur mise en service, tandis que les logiciels IT peuvent être mis à jour en continu pour faire face à l’évolution des menaces. La compatibilité ajoute une couche de complexité supplémentaire : les solutions IT s’intègrent rarement sans heurts aux systèmes de contrôle industriel comme les SCADA ou les DCS.

Pour éviter cet écueil tout en restant conformes, de nombreuses organisations finissent par fournir aux opérateurs plusieurs ordinateurs : un corporate, un opérationnel pour les tâches de maintenance et le dernier pour l’administration IT. Un moindre mal dira –t-on. Les équipes OT, déjà sous pression, se retrouvent ainsi à jongler avec plusieurs machines. Dans ce contexte, la technologie seule ne suffit pas à sécuriser les environnements convergents.

Pour assurer une transition harmonieuse entre deux types de revêtements, on a généralement recours à une barre de seuil adaptée. De la même manière, pour unifier deux écosystèmes aussi distincts que l’OT et l’IT, les équipes doivent adopter une vision commune de la sécurité, car elles sont toutes deux essentielles à la protection globale de l’entreprise. Créer ce lien entre les deux implique entre autres de concevoir des politiques de sécurité ancrées dans les réalités opérationnelles : des fonctionnalités de bridge, des contrôles d’accès granulaires qui soutiennent la maintenance sans perturber les processus, l’attribution de ports à des machines virtuelles dédiées, et une compatibilité avec les protocoles de transfert de données haute vitesse.

L’introduction de nouveaux protocoles de sécurité, sans perturber les processus critiques, exige une planification rigoureuse et une approche empathique. Les programmes de sensibilisation traditionnels et les solutions classiques négligent souvent les besoins opérationnels spécifiques du secteur industriel. Pour préserver la continuité des opérations, il est crucial de s’adapter au contexte et de montrer en quoi les mesures renforcent la disponibilité des systèmes plutôt que de la compromettre.

Le chaînon manquant : l'alignement culturel

Lors de l’intégration des écosystèmes OT/IT, nombre d’organisations se concentrent sur l’aspect technique. Elles pensent “sélection des outils”, “interconnexion des systèmes” et présentation des bénéfices en termes de sécurité. Elles oublient parfois de se demander comment les utilisateurs de ces différents systèmes collaboreront une fois l’intégration achevée. Résultat, les délais de validation s’allongent, et lorsque les solutions semblent trop complexes ou incompatibles avec les réalités opérationnelles, les équipes OT les contournent, tout simplement. Ces équipes travaillent sous une pression constante pour assurer la disponibilité des systèmes. Exiger qu’ils y adhèrent sans avoir perçu la valeur du nouveau protocole ou de la solution, est tout simplement irréaliste.

Le secret d’une intégration OT/IT réussie réside dans l’alignement culturel. Pourtant, à peine 30 % des équipes IT et OT partagent une vision commune de la sécurité. Ce décalage ralentit considérablement la convergence. En effet, sans compréhension partagée ni priorités alignées, même les architectures les plus robustes peinent à s’imposer.

La dimension humaine détermine souvent le niveau d’adoption des mesures de sécurité. Or, IT et OT opèrent selon des impératifs fondamentalement différents. l’IT privilégie la confidentialité et les correctifs rapides, tandis que l’OT met l’accent sur la sécurité des opérations, la prévisibilité et la continuité. Pour les opérateurs OT, la crainte des temps d’arrêt est bien réelle. Chaque minute de production interrompue peut se traduire par des pertes financières significatives. C’est pourquoi certaines initiatives de cybersécurité sont perçues comme perturbatrices plutôt que protectrices.

L’économie comportementale permet d’expliquer cette résistance au changement. L’aversion à la perte, le biais du statu quo et une faible perception de la valeur ajoutée rendent les opérateurs méfiants envers certaines initiatives IT. Certains estiment que la majorité des attaques OT connues viennent de IT (ex : l’attaque Colonial Pipeline), rendant cette dernière responsable de leur exposition à ces menaces. D’autres pensent que la sécurité matérielle de leurs automates est suffisante… jusqu’à ce qu’un incident survienne.

L’option perçue comme la plus sûre est souvent celle que l’on connaît le mieux. C’est pour cette même raison que certains seniors refusent catégoriquement d’utiliser un micro-ondes, ou pourquoi des clients préfèrent manger dans un McDonald’s noté 3,2 étoiles (surtout à l’étranger) plutôt que dans un restaurant inconnu noté 4,7. Ils savent à quoi s’attendre chez McDonald’s, alors que l’autre option comporte une part d’incertitude. En résumé, la plupart des opérateurs craignent simplement le changement et l’incertitude qu’il engendre.

Pour surmonter ces biais, il faut présenter la cybersécurité non pas comme une contrainte imposée par l’IT, mais comme une garantie de disponibilité et de continuité opérationnelle. Une communication claire, l’engagement de la direction et des incitations à la conformité peuvent transformer la sécurité en une valeur partagée. Sans cela, les différences culturelles créeront des angles morts où les mesures de sécurité seront retardées, voire ignorées.

Conclusion : sécuriser la dernière frontière de la cybersécurité

La convergence de l’OT et de l’IT n’est plus une simple “tendance à venir”, mais une pratique bien ancrée qui transforme profondément le secteur industriel tout en l’exposant à de nouvelles menaces. L’élargissement de la surface d’attaque, les vulnérabilités héritées et la forte dépendance à la supply chain ne peuvent être résolus par de simples ajustements. Ces défis exigent un véritable changement de perspective concernant les équipements industriels et la sécurité du matériel en général.

Ce changement de paradigme offre une opportunité unique : celle de réduire enfin l’écart culturel entre OT et IT pour mieux le combler. Pour y parvenir, les industriels sont appelées à fonder leur stratégie de résilience sur des principes fondamentaux tels que l’empathie, une communication claire et une compréhension mutuelle des réalités humaines derrière chaque acteur. La sécurité ne se limite pas à un défi technique, elle est avant tout un enjeu humain. Chez KERYS Software, nous croyons fermement que la sécurité doit aussi être synonyme de simplicité et de praticité pour l’utilisateur final. À quoi bon disposer de la solution ou du protocole le plus sécurisé si les utilisateurs l’évitent en raison de sa complexité ? C’est pourquoi nous avons développé une solution qui rend la sécurité accessible et pratique pour les utilisateurs finaux, tout en simplifiant la mise en conformité et en soutenant la continuité opérationnelle, sans jamais compromettre l’efficacité.

Cela semble trop beau pour être vrai ? Laissez-nous vous montrer comment nous concilions sécurité, conformité et simplicité d'utilisation.